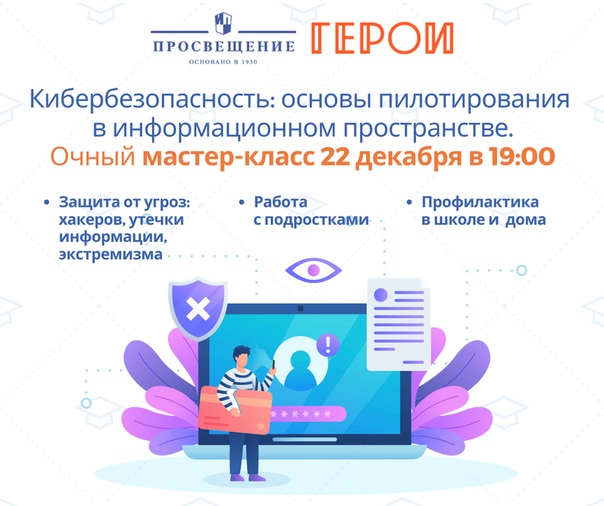

Единый урок рф кибербезопасность: Основы кибербезопасности. Цели и задачи курса

Единый урок безопасности в Интернете

30 октября во всех российских школах стартует Единый урок безопасности в Интернете

Инициатором проведения Единого урока выступила спикер Совета Федерации Федерального Собрания Российской Федерации В.И. Матвиенко.

Единый урок проходит при активной поддержке Министерства просвещения РФ, Минкомсвязи РФ, Института развития Интернета, федеральных и региональных органов власти, а также представителей интернет-отрасли и общественных организаций.

Единый урок пройдет в этом году уже в пятый раз — 11 миллионов подростков приняли участие в Едином уроке в 2014 году, 13 миллионов в 2015 году и 12 400 000 детей в 2016 году. В 2017 году в Едином уроке приняли участие обучающиеся 32 800 школ, 2 100 000 родителей и 440 000 учителей.

Единый урок представляет собой цикл мероприятий для школьников, направленных на повышение уровня кибербезопасности

и цифровой грамотности, а также на обеспечение внимания родительской и педагогической общественности к проблеме обеспечения

безопасности и развития детей в информационном пространстве.

В ходе Единого урока участники узнают, как защитить свои персональные данные, совершать безопасные покупки в интернет-магазинах, научатся анализировать правдивость и достоверность информации в сети Интернет и многое другое.

В рамках Единого урока пройдут очные тематические уроки в образовательных учреждениях, а также круглые столы, викторины, родительские собрания, лекции экспертов, сетевые мероприятия проекта «Сетевичок» и другие мероприятия на федеральном, региональном и районном уровне.

«По результатам наших исследований дети с каждым годом ведут все более самостоятельную жизнь

в сети без контроля родителей: они играют в многопользовательские игры, общаются в социальных сетях и мессенджерах, смотрят

фильмы и т.д. Соответственно повышается опасть различных рисков, к которым мы должны подготовить наших детей— считает

сенатор Людмила Бокова, одна из инициаторов проведения Единого урока, председатель Временной комиссии Совета Федерации по

развитию информационного общества.

Единый урок по безопасности в сети «Интернет» 2019

В ноябре 2019 года Экспертный совет по информатизации системы образования и воспитания при Временной комиссии Совета Федерации по развитию информационного общества (сайт www.Единыйурок.рф, раздел «Проекты», подраздел «Единый урок безопасности в сети») завершает проведение мероприятий Единого урока по безопасности в сети «Интернет» в соответствии с планом мероприятий по реализации Концепции информационной безопасности детей на 2018-2020 годы в рамках реализации пункта 82 плана основных мероприятий до 2020 года, проводимых в рамках Десятилетия детства, утвержденного распоряжением Правительства Российской Федерации от 6 июля 2018 г. №1375-р.

Единый урок представляет собой цикл мероприятий для детей и подростков с 5 до 19 лет, направленных на повышение уровня кибербезопасности и цифровой грамотности, а также на обеспечение внимания родительской и педагогической общественности к проблеме обеспечения безопасности и развития детей в информационном пространстве.

В целях обеспечения эффективности проведения мероприятия разработаны методические рекомендации по организации и проведению Единого урока, которые размещены на сайте www.Единыйурок.рф, раздел «Проекты», подраздел «Единый урок безопасности в сети».

Инициатором проведения Единого урока выступила спикер Совета Федерации Федерального Собрания Российской Федерации В.И. Матвиенко. Единый урок проходит при активной поддержке Минобрнауки РФ, Минкомсвязи РФ, Института развития Интернета, федеральных и региональных органов власти, а также представителей интернет-отрасли и общественных организаций.

В нашем лицее пройдут тематические уроки, родительские собрания и другие мероприятия.

В рамках проведения Единого урока по безопасности в сети «Интернет» на сайте www.Единыйурок.дети с 1 октября по 16 декабря 2019 года проходит Всероссийская контрольная работа по информационной безопасности.

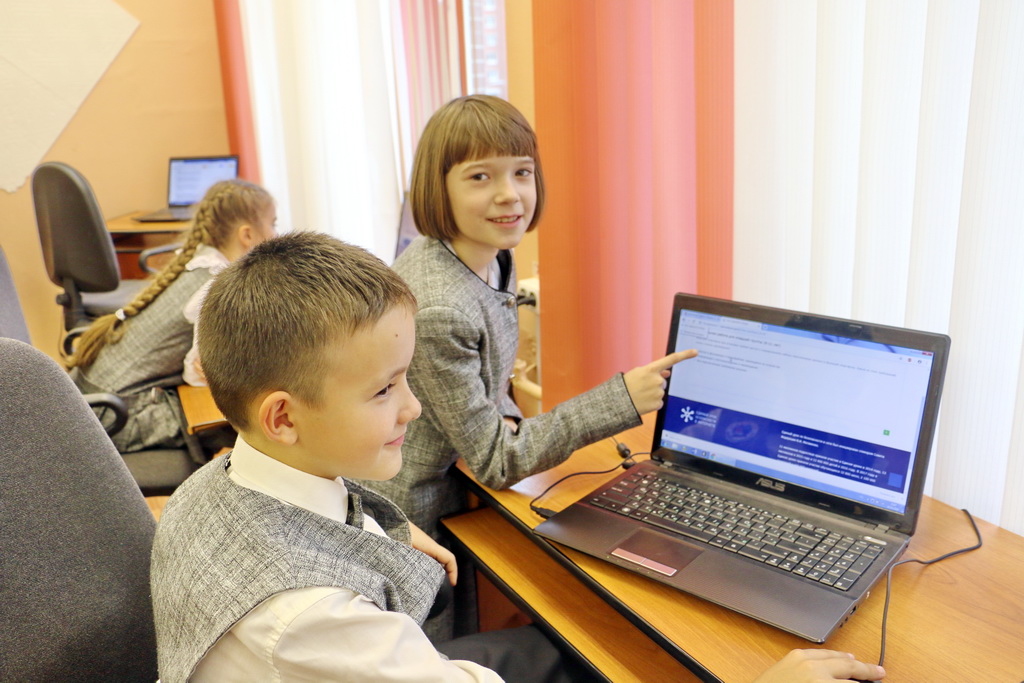

Обучающиеся могут пройти тестирование по трем возрастным категориям:

- младшая группа (6-11 лет),

- средняя группа (12-16 лет),

- старшая группа (17-19 лет).

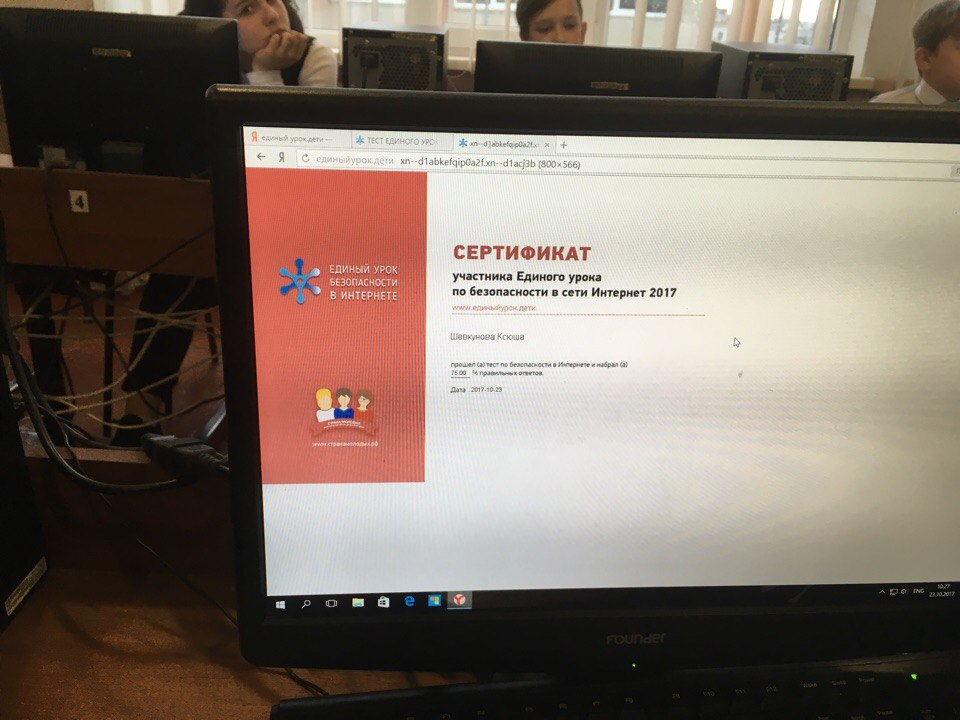

Тест для каждой возрастной группы включает в себя 20 вопросов по различным аспектам информационной безопасности (информационные, потребительские, технические и коммуникативные). Обучающийся может узнать результаты тестирования, а также получить бесплатный электронный документ о прохождении контрольной работы с указанием результатов и об участии в Едином уроке безопасности в сети «Интернет» в 2019 году.

Обучающихся мы также просим принять участие в дистанционных мероприятиях Единого урока:

- квест по цифровой грамотности среди детей и подростков «Сетевичок» на сайте http://www.сетевичок.рф;

- Всероссийское исследование детей и подростков «Образ жизни российских подростков в сети» на сайте http://www.опрос.сетевичок.рф/;

- Всероссийский онлайн-чемпионат «Изучи интернет – управляй им» на сайте http://игра-интернет.рф/ до 28.11.2019.

Родителей (законных представителей) учащихся просим пройти опрос на сайте www.Родители.сетевичок.рф.

18 ноября 2019 года.

Ответить

Вы должны войти, чтобы оставлять комментарии.

.: © Все права защищены 2006-2021 г. :.

.: Над сайтом работали: Багнюков К.В., Репенко А.Д., полный список :.

07 июня 2021 г.

Информационная безопасность

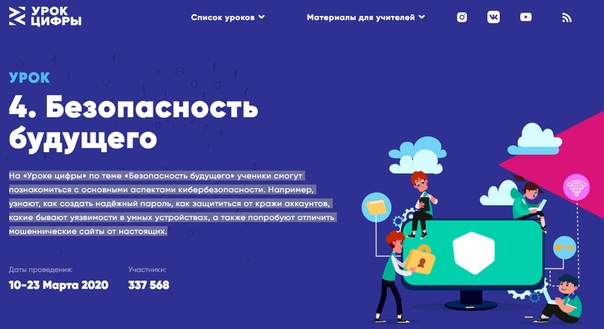

1. Единый урок по безопасности в сети «Интернет»

В соответствии с решениями парламентских слушаний «Актуальные вопросы обеспечения безопасности и развития детей в информационном пространстве», прошедшими 17 апреля 2017 года в Совете Федерации, во всех общеобразовательных организациях России проходит Единый урок по безопасности в сети «Интернет» (далее – Единый урок). Инициатором проведения Единого урока выступила спикер Совета Федерации Федерального Собрания Российской Федерации В.И. Матвиенко.

Сайт единого урока для детей: www.Единыйурок.дети

2. Квест по цифровой грамотности «Сетевичок»

Основная цель квеста — формирование у школьников и студентов России и стран СНГ компетенций цифрового гражданина для успешной и безопасной жизни и учебы во Всемирной сети.

Участникам будут предложены онлайн-курсы обучения, онлайн-викторины, конкурсы рисунков и эссе, опросы и тесты, за участие в которых будут начисляться баллы. Победителям квеста станут учащиеся, набравшие максимальное количество баллов на уровне района, субъекта, Федерации и стран СНГ. Образовательные учреждения могут провести квест среди своих учащихся и по количеству баллов определить победителей внутри своего учреждения. Все участники получат именные дипломы, а международные победители получат специальные ценные призы.

Участникам будут предложены онлайн-курсы обучения, онлайн-викторины, конкурсы рисунков и эссе, опросы и тесты, за участие в которых будут начисляться баллы. Победителям квеста станут учащиеся, набравшие максимальное количество баллов на уровне района, субъекта, Федерации и стран СНГ. Образовательные учреждения могут провести квест среди своих учащихся и по количеству баллов определить победителей внутри своего учреждения. Все участники получат именные дипломы, а международные победители получат специальные ценные призы.3. III Национальная премия за заслуги компаний и организаций в сфере информационного контента для детей, подростков и молодежи «Премия Сетевичок»

«Премия Сетевичок» является общенациональной профессиональной наградой, поощряющей заслуги компаний и организаций в сфере 3 информационного контента для детей, подростков и молодежи: сайты, печатные и электронные издания, в том числе книги, программы ТВ и радио. Целью Премии является формирование позитивного информационного пространства детства.

Сайт Премии: www.премия.сетевичок.рф

4. III Всероссийское исследование детей и подростков «Образ жизни российских подростков в сети»

Цель исследования — выявления позитивных и негативных тенденций развития навыков и компетенций современного поколения в освоении интернет- пространства, а также составления картины информационного пространства, в котором живут современные дети и молодежь. Исследование проходит анонимно и в онлайн режиме, что позволит привлечь максимальное количество участников и предоставить молодежи возможность принять в нем участие в любое удобное время — как в ходе учебного процесса, так и с домашнего устройства.

Урок безопасности в сети Интернет

Контент — (от английского content — содержание) – это абсолютно любое информационно значимое, содержательное наполнение информационного ресурса или веб-сайта. Контентом называются тексты, мультимедиа, графика.

Контентом называются тексты, мультимедиа, графика.

URL — универсальный указатель ресурса. URL служит стандартизированным способом записи адреса ресурса в сети Интернет.

Куки (от англ. cookie — печенье) — небольшой фрагмент данных, отправленный веб-сервером и хранимый на компьютере пользователя. Применяется для сохранения учетных данных пользователя, персональных настроек, статистики.

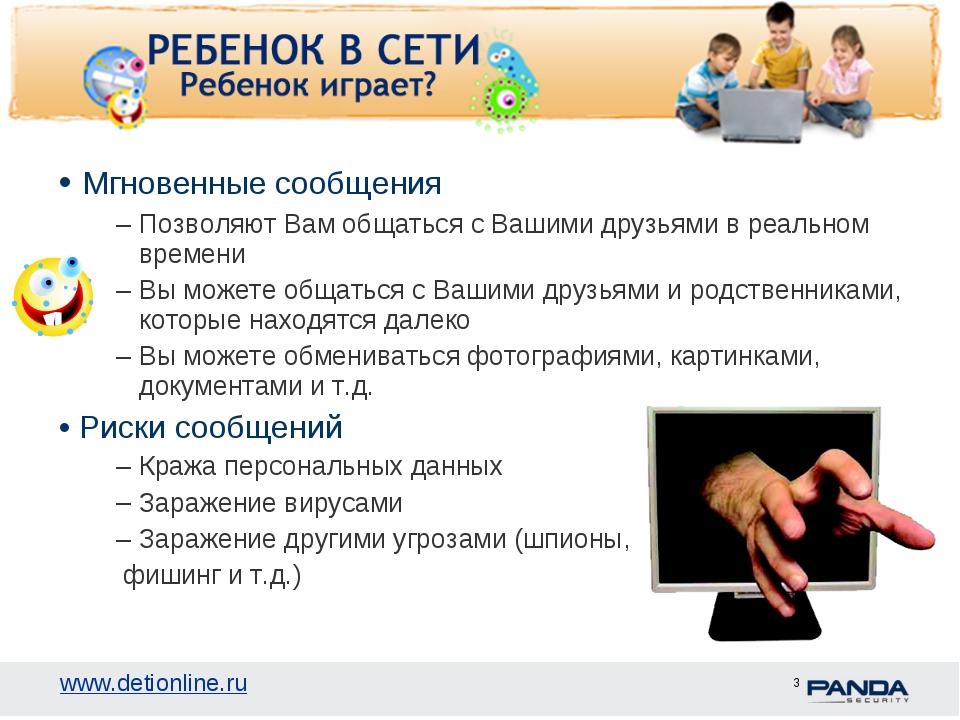

Фишинг (от англ. phishing, от password — пароль и fishing — рыбная ловля, выуживание) – это вид интернет-мошенничества, основанный на незнании пользователями норм сетевой безопасности, целью которого является получение доступа к конфиденциальным данным — логинам и паролям с помощью подмены web-страницы, размещенной на ресурсе злоумышленника.

Кибербуллинг (cyber-bullying) — это виртуальный террор, чаще всего подростковый. Спектр целей кибер-преследователей широк, но всех объединяет стремление нанести жертве психологический ущерб. Это могут быть шутки, которые просто уязвят жертву, а может быть психологический террор, который приведет к суициду.

Спектр целей кибер-преследователей широк, но всех объединяет стремление нанести жертве психологический ущерб. Это могут быть шутки, которые просто уязвят жертву, а может быть психологический террор, который приведет к суициду.

Троллинг — при общении через компьютерную сеть — нагнетание участником общения («троллем») гнева, конфликта путём скрытого или явного задирания, принижения, оскорбления другого участника или участников, зачастую с нарушением правил сайта и, иногда неосознанно для самого «тролля», этики сетевого взаимодействия

Секстингом — пересылка личных фотографий, сообщений интимного содержания посредством современных средств связи: сотовых телефонов, электронной почты, социальных интернет-сетей.

Фотожаба (также жаба) — разновидность фотомонтажа, сленговое название результата творческой переработки участниками форума, блога, имиджборда или другого ресурса некоего изображения с помощью растрового или векторного графического редактора.

Мем — единица культурной информации. Мемом может считаться любая идея, символ, манера или образ действия, осознанно или неосознанно передаваемые от человека к человеку посредством речи, письма, видео, ритуалов, жестов и т. д.

Демотива́тор (демотивационный постер) — изображение, состоящее из картинки в чёрной рамке и комментирующей её надписи-слогана, составленное по определённому формату. Вскоре после появления демотиваторы стали интернет-мемом

Флуд — многократное повторение одинаковых или практически одинаковых сообщений; лицо, которое распространяет флуд, на интернет-сленге называется флудером.

Флейм — оскорбления или малоинформативные сообщения, длинные безрезультатные споры.

Фарминг (англ. pharming) — это процедура скрытного перенаправления жертвы на ложный IP-адрес.

Брутфорс (полный перебор, метод «грубой силы» от англ. brute force) — метод атаки или взлома путем перебора всех возможных вариантов пароля.

SQL инъекция внедрение SQL-кода (англ. SQL injection) — один из распространённых способов взлома сайтов и программ, работающих с базами данных, основанный на внедрении в запрос произвольного SQL-кода.

DoS-атака (от англ. Denial of Service — отказ от обслуживания) — хакерская атака на вычислительную систему (обычно совершенная хакерами) с целью довести её до отказа, то есть создание таких условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён.

Кардинг — вид мошенничества, при котором производится операция с использованием платежной карты или её реквизитов. Реквизиты платежных карт, как правило, берут со взломанных серверов интернет-магазинов, платежных и расчётных систем, а также с персональных компьютеров.

Сниффинг — это перехват пакетов, передающихся между двумя компьютерами. Перехват может произойти в любой точке маршрута данных. В локальной сети перехватчиком может быть любой узел сети, в интернете — провайдер.

В локальной сети перехватчиком может быть любой узел сети, в интернете — провайдер.

Червь — разновидность вредоносной программы, самостоятельно распространяющейся через локальные и глобальные компьютерные сети.

Вирус — разновидность компьютерной программы, отличительной особенностью которой является способностью к размножению (саморепликация). В дополнение к этому он может повреждать или полностью уничтожать данные, подконтрольные пользователю, от имени которого была запущена заражённая программа.

Троянская программа (также — троян) — программа, используемая злоумышленником для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в различных целях. По принципу распространения и действия троян не является вирусом, так как не способен распространяться саморазмножением.

Руткит — программа или набор программ для скрытия следов присутствия злоумышленника или вредоносной программы в системе.

Бэкдор (от англ. back door, чёрный ход) — программа или набор программ, которые устанавливает взломщик на взломанном им компьютере после получения первоначального доступа с целью повторного получения доступа к системе.

Спуфинг — имитация соединения, получение доступа обманным путём. Маскировка ложных сайтов под коммерческий проект, с целью получить от посетителей номера кредитных карточек обманным путем.

Крэк (англ. crack) — программа, позволяющая осуществить взлом программного обеспечения. Как правило, крэк пригоден для массового использования.

Криптор (от англ. Cryptor — шифровщик) — название ряда программ для криптозащиты, используемых преимущественно вирусописателями и хакерами для маскировки вредоносного программного обеспечения.

ЕДИНЫЙ УРОК ПО КИБЕРБЕЗОПАСНОСТИ – Управление образования администрации города Благовещенска

01 февраля 2018 года в муниципальных общеобразовательных учреждениях города проводятся единые уроки, посвящённые остро стоящей проблеме – безопасного поведения детей в сети Интернет. В свете последних событий в информационном пространстве появились новые угрозы – агрессивный навязчивый контент деструктивного содержания, призывы к агрессии и террору, что потребовало расширить тему информационной безопасности в сети Интернет такими понятиями, как: кибератака, киберагент и кибермир, киберпреступление, кибербезопасность. С другой стороны, проникновение средств с доступом к Интернету в быт, досуг обострило проблему Интернет-зависимости, игромании, зависимости от социальных сетей. Главная цель проведения урока (внеклассного мероприятия) – актуализировать социальные аспекты информационной безопасности, которые влияют на формирование личностных и метапредметных результатов обучения и воспитания детей.

В свете последних событий в информационном пространстве появились новые угрозы – агрессивный навязчивый контент деструктивного содержания, призывы к агрессии и террору, что потребовало расширить тему информационной безопасности в сети Интернет такими понятиями, как: кибератака, киберагент и кибермир, киберпреступление, кибербезопасность. С другой стороны, проникновение средств с доступом к Интернету в быт, досуг обострило проблему Интернет-зависимости, игромании, зависимости от социальных сетей. Главная цель проведения урока (внеклассного мероприятия) – актуализировать социальные аспекты информационной безопасности, которые влияют на формирование личностных и метапредметных результатов обучения и воспитания детей.

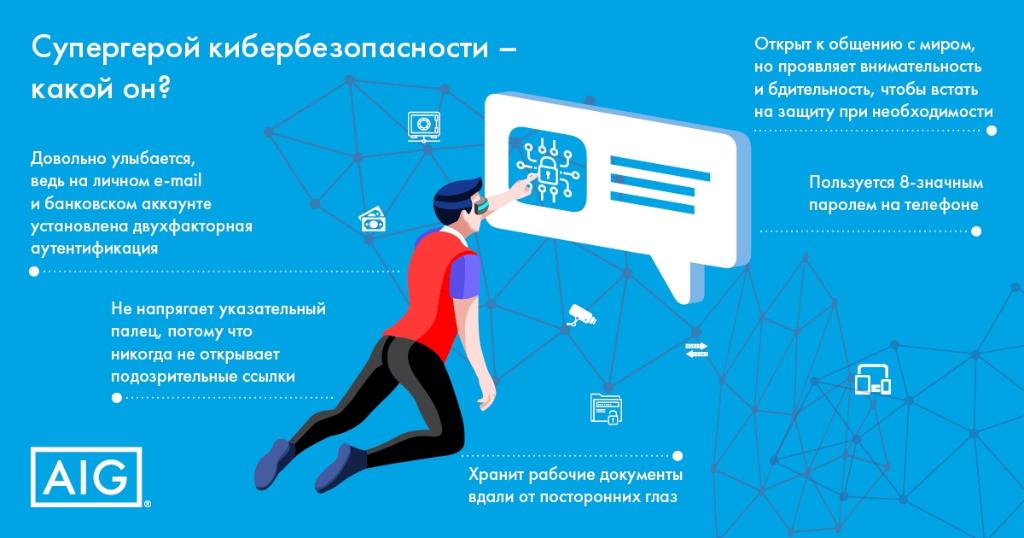

Для предотвращения возможных негативных последствий в случае доступа школьников к неподходящей информации необходимо придерживаться нескольких основных правил:

- Рассказать школьникам о возможных негативных последствиях, которые могут наступить при работе в сети Интернет

- Мотивировать школьников использовать ресурсы сети Интернет для определенных целей.

- Выстроить беседы с ребенком в максимально доверительном тоне. Доверие между ребенком и взрослым – залог успеха в таком важном деле.

- Настроить аппаратную защиту – иметь постоянно обновляемый антивирус, поставить программу защиты (контент-фильтр) для сортировки и отсеивания информации негативного характера.

- Прививать культуру обращения с различными устройствами современной связи.

Информацию по проведению уроков и тематику можно найти на сайтах:

https://www.единый урок.рф/osnovy

http://www.tirnet.ru

http://detionline.com/ -профессиональное видео

http://www.saferunet.ru- Цент безопасного Интернета в России

http://www.сетевичок.рф/

С 11 октября по 15 ноября Единый урок по безопасности в Интернет

С 11 октября по 15 ноября 2018 г.

В Российских школах в пятый раз пройдет

Единый урок по безопасности в Интернет

Инициатором проведения Единого урока выступила спикер Совета Федерации Федерального Собрания Российской Федерации В. И. Матвиенко.

И. Матвиенко.

Единый урок представляет собой цикл мероприятий для школьников, направленных на повышение уровня кибербезопасности и цифровой грамотности, а также на обеспечение внимания родительской и педагогической общественности к проблеме обеспечения безопасности и развития детей в информационном пространстве.

Для участия в мероприятиях ребят мы просим пройти регистрацию на сайте квеста по цифровой грамотности «Сетевичок» www.Сетевичок.рф, а их родителей (законных представителей) пройти опрос на сайте www.Родители.сетевичок.рф.

Мероприятия для обучающихся:

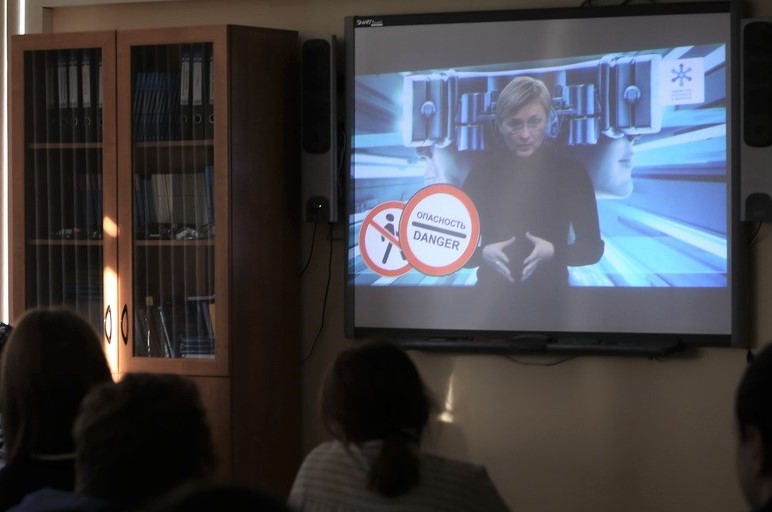

1. Демонстрация мультфильма и/или видео-урока;

2. Проведение Всероссийской контрольной работы по информационной безопасности (онлайн-тест) на портале Единого урока для детей www.Единыйурок.дети. По окончании тестируемому выдается сертификат, позволяющий оценить знания и выставить оценку. В тесте выдача вопросов выдается случайным образом из бассейна вопросов;

3. Организация участия детей в международном квесте (онлайн-конкурсе) по цифровой грамотности «Сетевичок» на сайте www. Сетевичок.рф;

Сетевичок.рф;

4. Участие творческих работ и Интернет-ресурсов в Национальной премии в области информационного пространства детства «Премия Сетевичок» и Всероссийский конкурс социальной рекламы на тему информационной безопасности детей на сайте www.премиясетевичок.рф, а в октябре принять участие в «народном голосовании» за участников конкурсов.

Мероприятия для педагогов:

1. Всероссийская конференция по формированию цифрового детского пространства «Сетевичок»;

2. Мониторинг информатизации системы образования;

3. Мониторинг работы педагогов-психологов общеобразовательных организаций с последующей выработкой единых рекомендаций для психологов;

4. Курсы повышения квалификации по следующим направлениям: «Психологическая поддержка детей», «ИКТ-компетентность», «Защита детей от информации, причиняющей вред их здоровью и развитию, в образовательной организации» и другие;

5. Педагогический турнир по информационной безопасности «Сетевичок».

Мероприятия для родителей (законных представителей)

Родительские собрания на тему:

1. Важность обеспечения цифровой и информационной грамотности детей и подростков;

Важность обеспечения цифровой и информационной грамотности детей и подростков;

2. Основные рекомендации и советы по обеспечению персональной информационной безопасности;

3. Методы и функции родительского контроля.

Сайт школы — Единый урок по безопасности в Интернет

В Российских школах проходит Единый урок по безопасности в Интернет

Инициатором проведения Единого урока выступила спикер Совета Федерации Федерального Собрания Российской Федерации В.И. Матвиенко.

Единый урок проходит при активной поддержке Минобрнауки РФ, Минкомсвязи РФ, Института развития Интернета, федеральных и региональных органов власти, а также представителей интернет-отрасли и общественных организаций.

Единый урок представляет собой цикл мероприятий для школьников, направленных на повышение уровня кибербезопасности и цифровой грамотности, а также на обеспечение внимания родительской и педагогической общественности к проблеме обеспечения безопасности и развития детей в информационном пространстве.

В нашем учреждении пройдут тематические уроки, родительские собрания и другие мероприятия.

Обучающихся мы просим регистрацию на сайте квеста по цифровой грамотности «Сетевичок» www.Сетевичок.рф, а их родителей (законных представителей) пройти опрос на сайте www.Родители.сетевичок.рф

Информационная памятка об основных рисках для детей в сети «Интернет» и меры по их минимизации

Памятка для родителей об информационной безопасности детей

Основы кибербезопасности

Стартовал опрос «Дети в Интернете глазами родителей»

На сайте проекта «Сетевичок» стартовал опрос родителей «Дети в Интернете глазами родителей».

Опрос проводится в рамках Единого урока по безопасности в сети «Интернет», инициированный спикером Совета Федерации В.И. Матвиенко.

Анкета опроса содержит 10 различных вопросов, посвященные вопросам цифрового воспитания родителями своих детей. В анкете представлены вопросы о том, чем дети заняты в Сети, следует ли их защищать от опасной информации, и как именно семья осуществляет такую защиту.

Опрос проходит на сайте «Родители.Сетевичок.рф».На сайте родители также смогут познакомиться с рекомендациями по защите детей от сетевых угроз и с методами родительского контроля.

Организаторами предусмотрена возможность размещения кода опроса на сайтах школ, родительских объединений и заинтересованных органов власти.

«Опрос проходит в рамках Единого урока по безопасности в сети «Интернет», который также включает различные активности для родителей. Так проводятся родительские собрания, презентации и семинары для родителей в школах и другие мероприятия. Цель нашего опроса -оценка потребления интернет-контента в семьях и узнать отношение родителей к безопасности детей в интернете», – отметила председатель Временной комиссии СФ по развитию информационного общества Людмила Бокова.

Ожидается, что в опросе примут участие 15 000 родителей из 40 регионов России. Результаты опроса будут опубликованы в феврале 2018 года.

Основные советы

- Независимо от возраста ребенка используйте программное обеспечение, помогающее фильтровать и контролировать информацию, но не полагайтесь полностью на него.

Ваше внимание к ребенку — главный метод защиты.

Ваше внимание к ребенку — главный метод защиты. - Если Ваш ребенок имеет аккаунт на одном из социальных сервисов (LiveJournal, blogs.mail.ru, vkontakte.ru и т.п.), внимательно изучите, какую информацию помещают его участники в своих профилях и блогах, включая фотографии и видео.

- Проверьте, с какими другими сайтами связан социальный сервис Вашего ребенка. Странички Вашего ребенка могут быть безопасными, но могут и содержать ссылки на нежелательные и опасные сайты (например, порносайт, или сайт, на котором друг упоминает номер сотового телефона Вашего ребенка или Ваш домашний адрес)

- Поощряйте Ваших детей сообщать обо всем странном или отталкивающим и не слишком остро реагируйте, когда они это делают (из-за опасения потерять доступ к Интернету дети не говорят родителям о проблемах, а также могут начать использовать Интернет вне дома и школы).

- Будьте в курсе сетевой жизни Вашего ребенка. Интересуйтесь, кто их друзья в Интернет так же, как интересуетесь реальными друзьями.

Что мы знаем о последнем предполагаемом взломе Россией правительства США: NPR

Пентагон — одна из нескольких государственных структур, которые стали участниками взлома, основанного на уязвимости в продуктах сетевого мониторинга Orion компании SolarWinds. Билл Кларк / CQ-Roll Call, Inc через Getty Imag скрыть подпись

переключить подпись Билл Кларк / CQ-Roll Call, Inc через Getty ImagПентагон — одна из нескольких правительственных организаций, которые стали участниками взлома, основанного на уязвимости в продуктах сетевого мониторинга Orion компании SolarWinds.

Билл Кларк / CQ-Roll Call, Inc через Getty Imag Массовый компьютерный взлом позволил хакерам потратить месяцы на изучение многочисленных правительственных сетей США и систем частных компаний по всему миру. Отраслевые эксперты говорят, что комплексный взлом совершила страна, а официальные лица говорят, что ответственность за это несет Россия.

Отраслевые эксперты говорят, что комплексный взлом совершила страна, а официальные лица говорят, что ответственность за это несет Россия.

Хакеры прикрепили свое вредоносное ПО к обновлению программного обеспечения от компании SolarWinds, расположенной в Остине, штат Техас.Многие федеральные агентства и тысячи компаний по всему миру используют программное обеспечение SolarWinds Orion для мониторинга своих компьютерных сетей.

SolarWinds сообщает, что почти 18 000 ее клиентов — в правительстве и частном секторе — получили испорченное обновление программного обеспечения с марта по июнь этого года.

Вот что мы знаем об атаке:

Кто виноват?

По мнению экспертов по кибербезопасности, которые ссылаются на чрезвычайно изощренный характер атаки, предполагается, что взлом совершила Служба внешней разведки России, СВР.Россия отрицает свою причастность.

Президент Трамп ничего не сказал о взломе, и его администрация не возложила на него вину. Однако спецслужбы США начали брифинги для членов Конгресса, и несколько законодателей заявили, что полученная информация указывает на Россию.

Однако спецслужбы США начали брифинги для членов Конгресса, и несколько законодателей заявили, что полученная информация указывает на Россию.

Включены члены сенатского комитета по вооруженным силам, председатель которого Джеймс Инхоф, республиканец из Оклахомы, и главный демократ в группе, Джек Рид из Род-Айленда, в четверг выступили с совместным заявлением, в котором говорилось, что «кибернетическое вторжение продолжается и имеет признаки операции российской разведки.»

После нескольких дней молчания Агентство по кибербезопасности и безопасности инфраструктуры в четверг выступило со зловещим предупреждением, заявив, что взлом» представляет серьезный риск «для федерального правительства, правительства штата и местного самоуправления, а также частных компаний и организаций.

Кроме того, CISA заявило, что удаление вредоносного ПО будет «очень сложным и трудным для организаций».

Этот эпизод является последним в длинном списке предполагаемых российских электронных вторжений в другие страны при президенте Владимире Путине. Многие страны ранее обвиняли Россию в использовании хакеров, ботов и других средств в попытках повлиять на выборы в США и других странах.

Многие страны ранее обвиняли Россию в использовании хакеров, ботов и других средств в попытках повлиять на выборы в США и других странах.

Агентства национальной безопасности США приложили все усилия, чтобы не допустить вмешательства России в выборы 2020 года. Но эти же агентства, похоже, были ошеломлены хакерами, у которых были месяцы, чтобы копаться в правительственных системах США.

«Как будто вы просыпаетесь однажды утром и внезапно понимаете, что грабитель входил и выходил из вашего дома в течение последних шести месяцев», — сказал Гленн Герстелл, который был генеральным советником Агентства национальной безопасности с 2015 по 2020 год.

Кто пострадал?

На данный момент в список затронутых государственных структур США, как сообщается, входят Министерство торговли, Министерство внутренней безопасности, Пентагон, Министерство финансов, Почтовая служба США и Национальные институты здравоохранения.

Министерство энергетики признало, что его компьютерные системы были скомпрометированы, однако заявило, что вредоносная программа была «изолирована только для бизнес-сетей и не повлияла на выполнение основных функций национальной безопасности Департамента, включая Национальное управление ядерной безопасности». «

«

SolarWinds имеет около 300 000 клиентов, но компания сообщила, что« менее 18 000 »установили версию своих продуктов Orion, которая, по всей видимости, была взломана.

Среди жертв — государственные, консалтинговые, технологические, телекоммуникационные и другие организации в Северной Америке, Европа, Азия и Ближний Восток, по данным охранной фирмы FireEye, которая помогла поднять тревогу по поводу взлома.

После изучения вредоносного ПО FireEye заявила, что считает, что взломы были тщательно нацелены: «Эти взломы не распространяются сами по себе; каждая атака требует тщательного планирования и ручного взаимодействия.»

Microsoft, которая помогает расследовать взлом, заявляет, что выявила 40 правительственных агентств, компаний и аналитических центров, которые были проникнуты. Хотя более 30 жертв находятся в США, организации также пострадали в Канаде, Мексике, Бельгии, Испании. , Соединенное Королевство, Израиль и Объединенные Арабские Эмираты.

«Эта атака, к сожалению, представляет собой широкое и успешное шпионское нападение как на конфиденциальную информацию правительства США, так и на технические инструменты, используемые компаниями для их защиты», — заявил президент Microsoft — написал Брэд Смит.

«В то время как правительства шпионили друг за другом на протяжении веков, недавние злоумышленники использовали метод, который поставил под угрозу цепочку поставок технологий для экономики в целом», — добавил он.

Как работала хак?

Хакеры использовали способ распространения обновлений софтверными компаниями, добавляя вредоносное ПО в легитимный пакет. Аналитики безопасности заявили, что вредоносный код предоставил хакерам «лазейку» — точку опоры в компьютерных сетях своих целей, которую они затем использовали для получения повышенных учетных данных.

SolarWinds отследила атаку «цепочки поставок» до обновлений своих сетевых продуктов Orion в период с марта по июнь.

«После начального периода бездействия продолжительностью до двух недель он извлекает и выполняет команды, называемые« Заданиями », которые включают в себя возможность передавать файлы, выполнять файлы, профилировать систему, перезагружать машину и отключать системные службы», — сказал FireEye.

Вредоносная программа была спроектирована так, чтобы быть скрытой, действуя таким образом, чтобы маскироваться под обычную деятельность, сообщает FireEye.Он добавил, что вредоносное ПО может также идентифицировать криминалистические и антивирусные инструменты, которые могут ему угрожать. И он сказал, что учетные данные, которые он использовал для перемещения в системе, «всегда отличались от тех, которые используются для удаленного доступа».

После получения доступа, по словам Microsoft, злоумышленник также внес изменения для обеспечения долгосрочного доступа, добавив новые учетные данные и используя права администратора, чтобы предоставить себе больше разрешений.

FireEye называет «троянизированное» ПО SolarWinds Sunburst.Он назвал еще одно вредоносное ПО, которое, по его словам, никогда раньше не было замечено, TEARDROP.

Чем сейчас занимаются следователи?

SolarWinds заявила, что сотрудничает с ФБР, разведывательным сообществом США и другими следственными агентствами, чтобы узнать больше о вредоносном ПО и его последствиях. Компания и охранные фирмы также заявили, что все затронутые агентства или клиенты должны обновить программное обеспечение до последней версии, чтобы уменьшить их подверженность уязвимости.

Компания и охранные фирмы также заявили, что все затронутые агентства или клиенты должны обновить программное обеспечение до последней версии, чтобы уменьшить их подверженность уязвимости.

Microsoft теперь взяла под свой контроль доменное имя, которое хакеры использовали для связи с системами, которые были скомпрометированы обновлением Orion, по словам эксперта по безопасности Брайана Кребса.По его словам, этот доступ может помочь раскрыть масштабы взлома.

Что ждет взломанные агентства и компании дальше?

Кевин Мандиа, генеральный директор FireEye, сказал NPR, что, когда компании и агентства узнают, что они были скомпрометированы, им предстоит многое сделать: они должны исследовать масштаб и масштабы атаки и устранить злоумышленников из своей сети, если они ‘ re все еще активен. Он предсказывает, что даже если они еще не активны, на восстановление у них будут месяцы.

Для U.По словам Мандиа, есть более серьезные вопросы, требующие решения, в том числе доктрина того, какими, по мнению США, будут правила ведения боевых действий наций , и каков будет ответ тем, кто нарушает эту доктрину.

Эта история была впервые опубликована 15 декабря и была обновлена.

Угроза кибербезопасности из России

В то время как большая часть внимания общественности в прошлом году была сосредоточена на российских информационных операциях и угрозах честности выборов, субъекты, связанные с российской разведкой, проводили шпионскую кампанию, оказавшую значительное влияние на США.С. национальная безопасность. На этом симпозиуме обсуждается, как Соединенные Штаты и их союзники могут более эффективно отреагировать на кибероперации России.

Виртуальный симпозиум состоит из основного доклада, за которым следует салонная дискуссия по кибербезопасности. Во время обсуждения в салоне фасилитатор поможет вести разговор о том, как следует изменить кибер-стратегию США, чтобы отреагировать на угрозу кибератак со стороны России.

SEGAL: Спасибо и добрый день всем. Я хочу поприветствовать вас на сегодняшнем ежегодном киберсимпозиуме, который является крупным событием программы политики в области цифровых технологий и киберпространства. Если вы не знакомы с программой, мы охватываем широкий круг вопросов, включая информационные операции, модерацию контента, технологическую конкуренцию между США и Китаем и, конечно же, кибербезопасность и киберконфликты. В программе есть три основных продукта, которые, я надеюсь, вы оцените и подпишетесь. Первый из них — это наш блог Net Politics , который опирается на мнения многих сотрудников CFR и внешних участников и охватывает широкий круг вопросов в цифровой и кибернетической сферах. Вторая — это серия Cyber Brief Series, в которой представлены общие сведения и рекомендации по актуальным цифровым вопросам.Самая последняя была написана Кеном Проппом из Атлантического совета и Джорджтаунского закона и касалась трансатлантической передачи данных после Шремса II. И третьим и последним продуктом является трекер киберопераций, который представляет собой базу данных всех известных поддерживаемых государством киберопераций, начиная с 2015 года, извините, 2005 года. Трекер доступен для поиска субъектом, страной-жертвой или подозреваемым злоумышленником.

Если вы не знакомы с программой, мы охватываем широкий круг вопросов, включая информационные операции, модерацию контента, технологическую конкуренцию между США и Китаем и, конечно же, кибербезопасность и киберконфликты. В программе есть три основных продукта, которые, я надеюсь, вы оцените и подпишетесь. Первый из них — это наш блог Net Politics , который опирается на мнения многих сотрудников CFR и внешних участников и охватывает широкий круг вопросов в цифровой и кибернетической сферах. Вторая — это серия Cyber Brief Series, в которой представлены общие сведения и рекомендации по актуальным цифровым вопросам.Самая последняя была написана Кеном Проппом из Атлантического совета и Джорджтаунского закона и касалась трансатлантической передачи данных после Шремса II. И третьим и последним продуктом является трекер киберопераций, который представляет собой базу данных всех известных поддерживаемых государством киберопераций, начиная с 2015 года, извините, 2005 года. Трекер доступен для поиска субъектом, страной-жертвой или подозреваемым злоумышленником. компания и тип атаки. Мы постоянно пополняем эту базу данных. Теперь у нас есть тридцать четыре отдельных страны.И большая четверка — Китай, Россия, Иран и Северная Корея — составляют около 77 процентов всех записей в этой базе данных. Прежде чем я передам это доктору Зегарту и DSA Нойбергеру. Я хочу поблагодарить программу Встречи за всю их помощь в организации и, в частности, Сару Шах, которая действительно очень выдалась в обеспечении того, чтобы все прошло гладко. Я проверил свой календарь и имел удовольствие проводить DSA Neuberger на небольшом круглом столе в Совете в Нью-Йорке в декабре 2017 года. В то время Энн работала в АНБ.Она отвечала за связь с частным сектором. Это было чрезвычайно проницательное и полезное обсуждение, и я уверен, что сегодняшний день, учитывая обязанности Энн, станет еще более важным. Так что большое спасибо. К Эми и Энн.

компания и тип атаки. Мы постоянно пополняем эту базу данных. Теперь у нас есть тридцать четыре отдельных страны.И большая четверка — Китай, Россия, Иран и Северная Корея — составляют около 77 процентов всех записей в этой базе данных. Прежде чем я передам это доктору Зегарту и DSA Нойбергеру. Я хочу поблагодарить программу Встречи за всю их помощь в организации и, в частности, Сару Шах, которая действительно очень выдалась в обеспечении того, чтобы все прошло гладко. Я проверил свой календарь и имел удовольствие проводить DSA Neuberger на небольшом круглом столе в Совете в Нью-Йорке в декабре 2017 года. В то время Энн работала в АНБ.Она отвечала за связь с частным сектором. Это было чрезвычайно проницательное и полезное обсуждение, и я уверен, что сегодняшний день, учитывая обязанности Энн, станет еще более важным. Так что большое спасибо. К Эми и Энн.

ZEGART: Спасибо, Адам. Я хочу поприветствовать всех наших участников сегодняшнего симпозиума CFR Virtual Cybersecurity Symposium на нашем основном заседании с заместителем советника по национальной безопасности Энн Нойбергер. Я Эми Зегарт. Я старший научный сотрудник Морриса Арнольда и Ноны Джин Кокс в Институте Гувера и старший научный сотрудник Института Фримена Спогли в Стэнфорде.Для меня большая честь и удовольствие председательствовать на сегодняшней дискуссии с Анной. У нас есть, как вы можете видеть в нижней части экрана, несколько сотен зарегистрированных пользователей, и мы сделаем все возможное, чтобы ответить на как можно больше ваших вопросов в части вопросов и ответов. обсуждения. Нам очень повезло, что сегодня с нами Энн Нойбергер. Она является заместителем помощника президента и заместителем советника по национальной безопасности по кибербезопасности и новым технологиям в СНБ.Теперь, если кто-то из вас знает Энн, вы знаете, что никакое краткое вступление не может воздать ей должное. Я собираюсь попробовать, но знаю, что у меня ничего не получится. Она сделала долгую и выдающуюся карьеру как в государственном, так и в частном секторе, часто будучи первой на новой должности. Ничто так не говорит о передовой, как быть первым на любой должности.

Я Эми Зегарт. Я старший научный сотрудник Морриса Арнольда и Ноны Джин Кокс в Институте Гувера и старший научный сотрудник Института Фримена Спогли в Стэнфорде.Для меня большая честь и удовольствие председательствовать на сегодняшней дискуссии с Анной. У нас есть, как вы можете видеть в нижней части экрана, несколько сотен зарегистрированных пользователей, и мы сделаем все возможное, чтобы ответить на как можно больше ваших вопросов в части вопросов и ответов. обсуждения. Нам очень повезло, что сегодня с нами Энн Нойбергер. Она является заместителем помощника президента и заместителем советника по национальной безопасности по кибербезопасности и новым технологиям в СНБ.Теперь, если кто-то из вас знает Энн, вы знаете, что никакое краткое вступление не может воздать ей должное. Я собираюсь попробовать, но знаю, что у меня ничего не получится. Она сделала долгую и выдающуюся карьеру как в государственном, так и в частном секторе, часто будучи первой на новой должности. Ничто так не говорит о передовой, как быть первым на любой должности. Среди этих должностей она занимала должность первого директора по кибербезопасности Агентства национальной безопасности, первого директора по управлению рисками АНБ, а до своей карьеры в правительстве она ранее занимала должность старшего вице-президента по операциям в American Stock Transfer and Trust Company.Энн Нойбергер, это так здорово, что ты здесь. Добро пожаловать в CFR.

Среди этих должностей она занимала должность первого директора по кибербезопасности Агентства национальной безопасности, первого директора по управлению рисками АНБ, а до своей карьеры в правительстве она ранее занимала должность старшего вице-президента по операциям в American Stock Transfer and Trust Company.Энн Нойбергер, это так здорово, что ты здесь. Добро пожаловать в CFR.

НЕЙБЕРГЕР: Великолепно. Как здорово быть здесь, Эми. Большое вам спасибо за это представление. Адам, спасибо тебе тоже.

ZEGART: Итак, давайте начнем, Энн, с первого дня. Итак, вы начали с этой должности, впервые в истории Америки. Вы вступили в должность, столкнувшись с огромными стратегическими проблемами в области кибербезопасности и новых технологий, а также с кризисом, взломом SolarWinds, который, как сообщается в публичных отчетах, затронул как минимум девять U.С. госорганы и тысячи компаний. Расскажите нам о своем первом дне на работе, о том, как он прошел, и в более широком плане о своем лидерском подходе к тому, чтобы занять одно из самых сложных мест в правительстве США сегодня.

НЕЙБЕРГЕР: Итак, спасибо за это, Эми. Так что во многих смыслах это подарок — попасть в область, которая нуждается в стратегических изменениях в условиях кризиса, чтобы создать ощущение безотлагательности. Так что я переверну вопрос, если позволите, и немного расскажу о том, как мы, как вы отметили, оказались в центре серьезного инцидента, а затем столкнулись с ним на наших глазах с Microsoft Exchange.И я расскажу о том, как мы работаем, чтобы справиться со вторым, как о ключевом способе того, как мы работаем, чтобы добиться изменений, необходимых на киберпространстве. Итак, Microsoft уведомила нас о патче. В тот уик-энд, чудесный уик-энд в Вашингтоне, мы собрали группу как из частного сектора, так и из ключевых организаций, обладающих уникальным пониманием пространства жертв и технологий в США, а также ключевых руководителей в правительстве США. Мы собрали их вместе для мозгового штурма. Мы знали, что это будет значительным. Microsoft Exchange имеет сотни тысяч серверов, используемых в U. С. Правительство и частный сектор. И мы знали, что этот тип уязвимости тоже очень значительный. Итак, учитывая эти два фактора, мы спросили: «Как правильно с этим справиться?» И этот стратегический уровень мозгового штурма вырос в государственном и частном секторах, а затем был дополнен группой тактического уровня в DHS, CISA, разведывательном сообществе и множестве компаний.

С. Правительство и частный сектор. И мы знали, что этот тип уязвимости тоже очень значительный. Итак, учитывая эти два фактора, мы спросили: «Как правильно с этим справиться?» И этот стратегический уровень мозгового штурма вырос в государственном и частном секторах, а затем был дополнен группой тактического уровня в DHS, CISA, разведывательном сообществе и множестве компаний.

После этого мы быстро изложили план и то, как CISA будет искать, определять количество жертв и сочетать это с тем, что видит частный сектор.Мы хотели предупредить людей, что установка исправлений имеет решающее значение. Советник по национальной безопасности, я думаю, опубликовал первый твит, в котором говорилось: «Пожалуйста, выходите и исправляйте. Это действительно важно». А затем мы использовали Объединенную координационную группу, где правительство управляет крупными инцидентами. Впервые мы пригласили участников из частного сектора стать полноправными участниками, чтобы вместе помочь нам справиться с этой проблемой. Мы быстро увидели и услышали отзывы как от компаний, так и от правительства, что из-за большого количества исправлений в Microsoft Exchange за эти годы людям было трудно понять, как их устанавливать, и люди также не совсем понимали, что они скомпрометированы раньше.Патча было недостаточно. Поэтому мы обратились в Microsoft и сказали: «Нам нужен более простой и легкий способ для организаций сделать это». И они быстро отреагировали и создали инструмент, работающий в один клик. Это привело к тому, что к концу недели число жертв из более чем ста тысяч американских систем сократилось до менее десяти тысяч. Этот упрощенный способ в сочетании с обменом сообщениями оказался очень эффективным. В тот же следующий уик-энд мы также говорили о том, что еще возможно, когда мы провели коллективный мозговой штурм и попытались выяснить, существует ли юридическая и техническая модель, чтобы фактически заставить компанию исправлять системы, чтобы вам не приходилось полагаться на каждый сетевой администратор.

Мы быстро увидели и услышали отзывы как от компаний, так и от правительства, что из-за большого количества исправлений в Microsoft Exchange за эти годы людям было трудно понять, как их устанавливать, и люди также не совсем понимали, что они скомпрометированы раньше.Патча было недостаточно. Поэтому мы обратились в Microsoft и сказали: «Нам нужен более простой и легкий способ для организаций сделать это». И они быстро отреагировали и создали инструмент, работающий в один клик. Это привело к тому, что к концу недели число жертв из более чем ста тысяч американских систем сократилось до менее десяти тысяч. Этот упрощенный способ в сочетании с обменом сообщениями оказался очень эффективным. В тот же следующий уик-энд мы также говорили о том, что еще возможно, когда мы провели коллективный мозговой штурм и попытались выяснить, существует ли юридическая и техническая модель, чтобы фактически заставить компанию исправлять системы, чтобы вам не приходилось полагаться на каждый сетевой администратор. В этом случае мы узнали, что это невозможно. Но такого рода идея мозгового штурма и партнерство на стратегическом и тактическом уровне в частном секторе, то, как CISA и частный сектор отслеживали жертв и снижали их число, были действительно той моделью, которую мы собираемся использовать по мере приближения к более широкой стратегической стратегии. проблемы в киберпространстве, а также инциденты, которых мы можем ожидать.

В этом случае мы узнали, что это невозможно. Но такого рода идея мозгового штурма и партнерство на стратегическом и тактическом уровне в частном секторе, то, как CISA и частный сектор отслеживали жертв и снижали их число, были действительно той моделью, которую мы собираемся использовать по мере приближения к более широкой стратегической стратегии. проблемы в киберпространстве, а также инциденты, которых мы можем ожидать.

И я хочу вернуться к действительно проницательному вопросу, который вы задали мне в первый день. Итак, мы подошли к концу того первого дня, и той ночью я выходил из здания, и было темно.И когда я выходил из EEOB, прямо передо мной был Белый дом с американским флагом, освещенным в темноте. А справа от меня был памятник Вашингтону, тоже подсвеченный в темноте. И, вы знаете, у меня был момент глубокой благодарности, в большой степени лично, от того, что мой отец — беженец, мои бабушка и дедушка глубоко признательны за возможности, которые дала им эта страна. И, выходя в тот день, я сказал себе: «Я чрезвычайно благодарен за возможность попытаться решить эти проблемы и выплатить часть долга, который моя семья чувствует перед этой страной. «

«

ZEGART: Большое вам спасибо за это. Я хочу подробнее остановиться на двух вещах, о которых вы сказали. Вы говорили о SolarWinds и Microsoft Exchange. Итак, во-первых, для наших участников эти нарушения очень разные. Так что поговорите о различиях между ними и о том, что это значит с точки зрения вашего отношения к политике. А во-вторых, я хочу немного подробнее изучить уроки, извлеченные из выполнения реагирования на инциденты с помощью Microsoft Exchange, и то, как это определяет подход администрации в дальнейшем.Итак, первые различия между двумя нарушениями.

НЕЙБЕРГЕР: Совершенно верно. Итак, первое отличие. Во многих отношениях Microsoft Exchange — это хлеб с маслом кибер-взлома — это программное обеспечение, оборудование. К сожалению, уязвимостей много. Это сложный код. Хакеры обнаружили уязвимости в Microsoft Exchange и использовали их. Вызывало беспокойство количество эксплуатируемых систем и степень доступа Microsoft Exchange к интересной информации. Подумайте, что у всех нас есть в электронной почте? SolarWinds, напротив, представляла собой гораздо более изощренную атаку, направленную на компанию, которая контролирует сети — так что в уникальном положении — и скомпрометировала системы обновления компании, способ, которым она обновляет сотни тысяч клиентов. Это намного труднее обнаружить. Это было сделано очень изощренно. И это дало возможность субъекту иметь широкий, помимо объема и масштаба, доступ к каждой из этих сетей. Причина, по которой это вызывает такую озабоченность, заключается в том, что доступ может быть использован для сбора разведданных. Этот доступ может быть использован для ухудшения состояния сети или нарушения работы сети. Скорость, с которой злоумышленник может перемещаться между сбором разведданных, деградацией или разрушением, мгновенна. А защитнику очень сложно сказать, чего хочет добиться хакер.Итак, если мы посмотрим на ваш вопрос с точки зрения политики, то в первом случае, даже если это обычные шпионские операции, на самом деле он все еще противоречит нашим интересам в обоих случаях. Поэтому мы хотим подумать о том, как нам изменить расчет наших злоумышленников, чтобы заставить их думать о тех взломах, которые они могут совершать. Когда мы смотрим на SolarWinds, мы смотрим на масштабы и масштабы. Мы смотрим на уровень риска у злоумышленника, который потенциально может перейти от сбора разведданных к разрушению и ухудшению работы, и учитываем это в наших вариантах политики.

Это намного труднее обнаружить. Это было сделано очень изощренно. И это дало возможность субъекту иметь широкий, помимо объема и масштаба, доступ к каждой из этих сетей. Причина, по которой это вызывает такую озабоченность, заключается в том, что доступ может быть использован для сбора разведданных. Этот доступ может быть использован для ухудшения состояния сети или нарушения работы сети. Скорость, с которой злоумышленник может перемещаться между сбором разведданных, деградацией или разрушением, мгновенна. А защитнику очень сложно сказать, чего хочет добиться хакер.Итак, если мы посмотрим на ваш вопрос с точки зрения политики, то в первом случае, даже если это обычные шпионские операции, на самом деле он все еще противоречит нашим интересам в обоих случаях. Поэтому мы хотим подумать о том, как нам изменить расчет наших злоумышленников, чтобы заставить их думать о тех взломах, которые они могут совершать. Когда мы смотрим на SolarWinds, мы смотрим на масштабы и масштабы. Мы смотрим на уровень риска у злоумышленника, который потенциально может перейти от сбора разведданных к разрушению и ухудшению работы, и учитываем это в наших вариантах политики.

ZEGART: А потом было много публичных сообщений о потенциальных указах. Среди них есть некоторые дискуссии о том, что производители программного обеспечения должны уведомлять клиентов из федерального правительства о взломе. Можете ли вы говорить в более широкой степени о том, как именно реакция на этот инцидент формирует более широкую политику продвижения вперед?

НЕЙБЕРГЕР: Совершенно верно. Итак, в киберпространстве есть аспекты «они» и «мы». Есть «они» — вопрос, который вы только что задали мне о двух разных взломах, о том, что они представляют с точки зрения изощренности, с точки зрения воздействия, с точки зрения национальной безопасности.А еще есть аспект «нас». И одна из причин, по которой кибернетика становится такой сложной проблемой, — это то, что программное и аппаратное обеспечение изобилует уязвимостями. Если вы или я собираемся купить программное обеспечение для управления сетью или электронную почту, у нас нет возможности оценить разную безопасность различных продуктов. Исходя из этого, поймите, A, риск, который мы несем в наши сети, в наши услуги, которые мы предлагаем. А во-вторых, принять решение на основе этого. Так что мы можем положить деньги на решение этой проблемы.По сути, в этом заключается основная рыночная ценность, потому что мы не видим уровень риска, и, как следствие, мы не несем ответственности за этот уровень риска. Итак, когда мы посмотрели на «наш» аспект кибернетики, мы сказали: «Как мы можем использовать распоряжение правительства? Как мы можем использовать силу федеральных закупок», потому что программное и аппаратное обеспечение, которое мы покупаем, — это то же программное и аппаратное обеспечение. все используют — «чтобы коренным образом изменить эти уравнения?» И это часть работы, которую мы проделали, которая будет опубликована в виде исполнительного распоряжения в ближайшие недели.По сути, A работает над повышением прозрачности и, B, устанавливает определенные стандарты для определенного типа программного обеспечения, которое представляет собой самый высокий риск и явно требует определенных методов кибербезопасности и прозрачности, чтобы затем увидеть, использовались ли эти методы при создании этого программного обеспечения.

Исходя из этого, поймите, A, риск, который мы несем в наши сети, в наши услуги, которые мы предлагаем. А во-вторых, принять решение на основе этого. Так что мы можем положить деньги на решение этой проблемы.По сути, в этом заключается основная рыночная ценность, потому что мы не видим уровень риска, и, как следствие, мы не несем ответственности за этот уровень риска. Итак, когда мы посмотрели на «наш» аспект кибернетики, мы сказали: «Как мы можем использовать распоряжение правительства? Как мы можем использовать силу федеральных закупок», потому что программное и аппаратное обеспечение, которое мы покупаем, — это то же программное и аппаратное обеспечение. все используют — «чтобы коренным образом изменить эти уравнения?» И это часть работы, которую мы проделали, которая будет опубликована в виде исполнительного распоряжения в ближайшие недели.По сути, A работает над повышением прозрачности и, B, устанавливает определенные стандарты для определенного типа программного обеспечения, которое представляет собой самый высокий риск и явно требует определенных методов кибербезопасности и прозрачности, чтобы затем увидеть, использовались ли эти методы при создании этого программного обеспечения.

ZEGART: Давайте поговорим еще о видимости. Вы говорили о различиях между этими двумя взломами, но одно из ключевых сходств заключается в том, что хакеры в обоих этих крупных инцидентах атаковали нас с американских серверов.Генерал Накасоне, киберкомандование, директор АНБ, с которым, как я знаю, вы тесно сотрудничаете, публично заявил, что это слепое пятно в нашей кибербезопасности. Агентство национальной безопасности, конечно, имеет право контролировать зарубежный интернет-трафик, но DHS и ФБР имеют ограниченные полномочия по мониторингу интернет-трафика в Соединенных Штатах. И вы сказали, Энн, публично, и я думаю, что это отличный способ выразить это, «как страна, которую мы выбираем, чтобы иметь как конфиденциальность, так и безопасность. Но этот выбор ограничения этих властей, этих внутренних властей, создал эту слепую пятно, которое сейчас эксплуатируется как русскими, так и китайцами.«Итак, как вы думаете об использовании серверов США иностранными противниками, чтобы атаковать нас, и что нужно делать с этим слепым пятном?

NEUBERGER: Это действительно хороший вопрос. И, что касается вашего мнения, это действительно вызов и вызов, который мы, как демократическая страна, имеем честь иметь и который мы вдумчиво думаем о том, как обеспечить как конфиденциальность, так и безопасность. И подход, который мы используем, состоит из трех частей. Первая часть — сказать, что есть существующие власти.Нам действительно нужно лучше понимать виртуальную инфраструктуру в Соединенных Штатах и гарантировать, потому что это виртуальная инфраструктура, которая используется. Во-вторых, как мы уже говорили в случае с Exchange, есть компании частного сектора, которые имеют уникальную возможность увидеть пространство жертв в США и хакерскую деятельность. Нам необходимо наладить обмен информацией между государственным и частным секторами, ориентированный на результат, с тем чтобы те компании, то небольшое число, которые имеют такую широкую видимость, в U.Пользователи S. могут выделять случаи, вызывающие озабоченность, чтобы мы, правительство США, лучше понимали риски, возникающие в Соединенных Штатах.

И, что касается вашего мнения, это действительно вызов и вызов, который мы, как демократическая страна, имеем честь иметь и который мы вдумчиво думаем о том, как обеспечить как конфиденциальность, так и безопасность. И подход, который мы используем, состоит из трех частей. Первая часть — сказать, что есть существующие власти.Нам действительно нужно лучше понимать виртуальную инфраструктуру в Соединенных Штатах и гарантировать, потому что это виртуальная инфраструктура, которая используется. Во-вторых, как мы уже говорили в случае с Exchange, есть компании частного сектора, которые имеют уникальную возможность увидеть пространство жертв в США и хакерскую деятельность. Нам необходимо наладить обмен информацией между государственным и частным секторами, ориентированный на результат, с тем чтобы те компании, то небольшое число, которые имеют такую широкую видимость, в U.Пользователи S. могут выделять случаи, вызывающие озабоченность, чтобы мы, правительство США, лучше понимали риски, возникающие в Соединенных Штатах. И, наконец, частный сектор играет роль в понимании того, где инфраструктура используется злоумышленниками в киберпространстве. Предыдущая администрация издала исполнительный приказ «Инфраструктура как услуга», неофициально известный как «знай своего клиента», в котором установлены требования к поставщикам облачных услуг, поставщикам виртуальной инфраструктуры, чтобы лучше понимать, кто их клиенты, и использовать технологии различными способами для Сделай так.Министерство торговли запросило комментарии по этому поводу, и оно получает информацию. Но в настоящее время мы приближаемся к этим трем частям: максимальное использование существующих полномочий, глубокое размышление об усовершенствованных моделях обмена общедоступной и частной информацией, которые позволяют нам обеспечить конфиденциальность и безопасность, а также размышления о том, как мы расширить и прояснить требования частного сектора — так же, как мы это делаем в банковской сфере, знайте правила своих клиентов — в пространстве виртуальной инфраструктуры, чтобы взять на себя ответственность по обнаружению и пресечению злонамеренной киберактивности с использованием этой виртуальной инфраструктуры в Соединенных Штатах.

И, наконец, частный сектор играет роль в понимании того, где инфраструктура используется злоумышленниками в киберпространстве. Предыдущая администрация издала исполнительный приказ «Инфраструктура как услуга», неофициально известный как «знай своего клиента», в котором установлены требования к поставщикам облачных услуг, поставщикам виртуальной инфраструктуры, чтобы лучше понимать, кто их клиенты, и использовать технологии различными способами для Сделай так.Министерство торговли запросило комментарии по этому поводу, и оно получает информацию. Но в настоящее время мы приближаемся к этим трем частям: максимальное использование существующих полномочий, глубокое размышление об усовершенствованных моделях обмена общедоступной и частной информацией, которые позволяют нам обеспечить конфиденциальность и безопасность, а также размышления о том, как мы расширить и прояснить требования частного сектора — так же, как мы это делаем в банковской сфере, знайте правила своих клиентов — в пространстве виртуальной инфраструктуры, чтобы взять на себя ответственность по обнаружению и пресечению злонамеренной киберактивности с использованием этой виртуальной инфраструктуры в Соединенных Штатах.

ZEGART: Итак, мы должны говорить об угрозах кибербезопасности, исходящих из России. Я бы не выполнял свою работу, если бы не спросил вас о вмешательстве в выборы, так как это серьезная угроза кибербезопасности, исходящая в основном из России. Я хотел бы, чтобы вы прокомментировали это, поскольку вы хорошо знаете, что с тех пор, как вы начали эту работу, разведывательное сообщество выпустило несекретную или рассекреченную оценку угрозы вмешательства в выборы. И для наших членов, что неудивительно для них знать, оценка пришла к выводу, что вмешательство России в выборы не прекратилось в 2016 году, не прекратилось в 2020 году и вряд ли прекратится сейчас.И просто для пользы наших членов я хочу поделиться с ними одной из цитат из этой оценки и узнать вашу реакцию на нее. В оценке говорилось: «Мы полагаем, что Москва продолжит усилия по оказанию влияния на выборы для достижения своей давней цели ослабления Вашингтона, потому что Кремль давно считает, что ослабленные Соединенные Штаты с меньшей вероятностью будут проводить агрессивную политику внешней безопасности за рубежом и будут более открыты для геополитические сделки с Россией ». Итак, продолжая существующую угрозу иностранного вмешательства в выборы, как вы в целом думаете о продолжающейся угрозе иностранного вмешательства в выборы и, в частности, о иностранном вмешательстве в выборы, исходящем из России, и о лучших способах решения этой проблемы?

Итак, продолжая существующую угрозу иностранного вмешательства в выборы, как вы в целом думаете о продолжающейся угрозе иностранного вмешательства в выборы и, в частности, о иностранном вмешательстве в выборы, исходящем из России, и о лучших способах решения этой проблемы?

НЕЙБЕРГЕР: Президент Байден ясно дал понять, что U.С. будет реагировать на любую дестабилизирующую деятельность России, включая любые попытки вмешательства в наши выборы. И будь то в 2018 или 2020 году, как правительство США, мы усилили это в преддверии выборов в отношении реальных целенаправленных усилий по повышению безопасности избирательных систем, широко сообщая, что честность наших выборов является жемчужиной короны наша демократия, и введение затрат как во время попыток влияния, так и после этих выборов, в том числе посредством санкций.Так что это действительно способы, которыми мы стремимся показать, что вмешательство в наши выборы для нас неприемлемо. Также хочу отметить, что мы не одни в этом. У нас есть демократические союзники и партнеры, которые разделяют те же опасения. Мы постоянно обсуждаем, как мы гарантируем, что установление этой линии и обеспечение ее соблюдения в отношении любых злоумышленников с точки зрения вмешательства или влияния на выборы является неприемлемым для нас, как демократических стран. Фактически, это одна из самых интересных областей, когда мы делимся существующими практиками и политиками.Все берутся за перо, потому что все рассматривают этот вопрос с такой остротой и хотят учиться друг у друга и поддерживать усилия друг друга в этом [неразборчиво].

Мы постоянно обсуждаем, как мы гарантируем, что установление этой линии и обеспечение ее соблюдения в отношении любых злоумышленников с точки зрения вмешательства или влияния на выборы является неприемлемым для нас, как демократических стран. Фактически, это одна из самых интересных областей, когда мы делимся существующими практиками и политиками.Все берутся за перо, потому что все рассматривают этот вопрос с такой остротой и хотят учиться друг у друга и поддерживать усилия друг друга в этом [неразборчиво].

ZEGART: Я уверен, что одна из вещей, которую вы часто слышите от людей, интересующихся кибернетикой, — это то, что киберугрозы есть повсюду. Буквально за последние десять минут мы говорили о ряде различных проблем, с которыми вы сталкиваетесь. Мы даже не говорили о краже интеллектуальной собственности, программах-вымогателях, подрывных, обманных атаках, влияющих на то, что мы думаем, и о том, как мы поляризуемся как общество.Итак, не могли бы вы сделать шаг назад и поделиться с нами своим концептуальным представлением о киберугрозе? Кроме того, вы много говорили о нововведениях в администрации Байдена по объединению государственного и частного секторов, но мне было бы любопытно узнать ваше мнение о том, какую уникальную роль, по вашему мнению, должно играть правительство? И какую роль мы, как отдельные граждане и отдельные организации, должны взять на себя ответственность за нашу кибербезопасность?

НЕЙБЕРГЕР: Это действительно продуманно, как вы формулируете это в отношении кражи интеллектуальной собственности в Китае или ранее, российских хакерских атак против наших выборов, потому что по сути наша киберстратегия, правительственная часть ее, с вашей точки зрения, и роль правительства имеют быть составной частью конкретных стратегий нашей страны во многом так же, как киберактивность является их составной частью. Кража интеллектуальной собственности Китая является частью стремления этой страны быстро завоевать технологическое превосходство и развивать свою экономику. Попытки России вмешаться в выборы являются их частью дестабилизации демократических систем, чтобы подчеркнуть, что их модель является более эффективной моделью. И для этого подхода нам нужна наша стратегия, чтобы изменить расчеты этих стран относительно преимуществ кибератак против США. Я думаю, что президент ясно дал это понять в своих публичных выступлениях, где он сказал, например, что мы будем противодействовать агрессивным действиям России и мы будем бороться с кражей интеллектуальной собственности и экономическим принуждением Китая.Поэтому нам нужно убедиться, что у нас есть подходящие варианты для подкрепления нашей решимости. Итак, наша ближайшая цель, по вашему мнению о правительственном материале, состоит в том, чтобы сказать, как мы можем гарантировать, что мы встроим нашу кибер-стратегию в более широкую стратегию этих стран?

Кража интеллектуальной собственности Китая является частью стремления этой страны быстро завоевать технологическое превосходство и развивать свою экономику. Попытки России вмешаться в выборы являются их частью дестабилизации демократических систем, чтобы подчеркнуть, что их модель является более эффективной моделью. И для этого подхода нам нужна наша стратегия, чтобы изменить расчеты этих стран относительно преимуществ кибератак против США. Я думаю, что президент ясно дал это понять в своих публичных выступлениях, где он сказал, например, что мы будем противодействовать агрессивным действиям России и мы будем бороться с кражей интеллектуальной собственности и экономическим принуждением Китая.Поэтому нам нужно убедиться, что у нас есть подходящие варианты для подкрепления нашей решимости. Итак, наша ближайшая цель, по вашему мнению о правительственном материале, состоит в том, чтобы сказать, как мы можем гарантировать, что мы встроим нашу кибер-стратегию в более широкую стратегию этих стран?

И затем, по вашему мнению, вы говорили о том, какова роль правительства по сравнению с частным сектором? И я думаю, что это в значительной степени отражает предыдущий разговор о «них», о том, как мы противостоим нашим противникам, как мы противодействуем их использованию киберпространства ниже уровня вооруженного конфликта, потому что они рассматривают это как асимметричный способ навредить нашим интересам.А потом фактор «нас». Как мы как страна можем гарантировать, что мы модернизируем нашу киберзащиту и существенно повысим порог, а также управляем и снизим риски, которые мы имеем как страна? У нас есть набор инициатив. Итак, в рамках более широкой киберстратегии администрации Байдена мы построили три составляющих этой стратегии, чтобы отразить эти компоненты. Во-первых, модернизируйте нашу киберзащиту. Мы говорили о нескольких аспектах этого, в том числе о лидерстве федерального правительства в конкретных инициативах.Мы катимся туда. Приказ, который, как мы полагаем, решит проблемы, в используемых нами условиях был агрессивным, но достижимым. Давайте кардинально добьемся прогресса в вопросах, над которыми мы долго не обращали внимания, включая безопасность программного и аппаратного обеспечения, в том числе использование государственных закупок для достижения результатов, включая фактический анализ инцидентов, чтобы извлечь из этого уроки. И наконец, давайте восстановим нашу роль на международной арене, работая с союзниками и партнерами, и будем готовы конкурировать с нашими противниками, которые используют киберпространство для своей агрессивности.

ZEGART: У нас есть немного времени, прежде чем мы перейдем к вопросам и ответам для наших участников, но я хочу затронуть вторую часть вашего заголовка, на которую мы не обращаем особого внимания. Итак, вы отвечаете за новые технологии, а не только за кибербезопасность, и вы только что упомянули, что нам нужно рассматривать кражу интеллектуальной собственности в Китае как часть более широкой стратегии, которую китайцы проводят для повышения своей собственной технологической конкурентоспособности. Не могли бы вы поделиться с нами, размышляя о новой технологической части вашего портфеля, где Соединенные Штаты впереди в широком спектре новых технологий, от ИИ до нано и синтетического био? Куда мы отстаем? И куда мы должны вести не только для нашей экономической конкурентоспособности, но и для нашей национальной безопасности? Так где же мы впереди? Куда мы отстаем? И где мы должны это правильно вести?

НЕЙБЕРГЕР: Конкуренция с Китаем будет центральной частью проблемы двадцать первого века.Китай — одна из немногих стран, которые могут объединить свои экономические, технологические и военные возможности, чтобы фундаментально отразить устойчивый вызов открытому международному порядку. И мы будем соревноваться по набору правил дорожного движения за технологии будущего, особенно за использование технологий в будущем. Как это используется? Используется ли это как инструмент авторитаризма слежки? Или он используется как инструмент открытого обмена информацией? У нас есть конкурирующие ценности в отношении гражданской свободы, верховенства закона и конфиденциальности, которые лежат в основе и обеспечивают соблюдение технологий.Итак, в центре этой стратегической и экономической конкуренции находятся некоторые из технологий, о которых вы говорили: искусственный интеллект, поскольку он объединяет данные и может однозначно обеспечивать наблюдение или однозначно способствовать технологическим прорывам, таким как достижения медицины; квантовый, из-за огромных рисков, которые квант несет для криптографии, которая поддерживает нашу конфиденциальность в отношении поддержки общего шифрования, которое используется во всем Интернете; и, конечно же, 5G, поскольку 5G обеспечивает широкие коммуникации и технические оценки экспертов, что нет способа защитить открытую модель 5G, если она включает в себя технологии, привязанные к правительству, как Китай, где верховенство закона и отношения правительство и частный сектор так взаимосвязаны.Таким образом, для США и наших союзников обеспечение лидерства в этой области является основополагающим не только для нашего экономического роста, но и для защиты ценностей, которыми мы живем в следующем столетии.

ZEGART: Итак, мы начали говорить об угрозе. Я хочу закончить, прежде чем мы получим, я уверен, очень острые вопросы от наших участников об успехе. Итак, представьте, что мы собираемся через четыре года — надеюсь, не на Zoom, а лично — в Совете по международным отношениям, и мы оцениваем последние четыре года правления Байдена и то, как администрация сделала в области кибербезопасности и новые технологии.Как бы вы тогда оценили успех в этих областях, если бы мы встретились через четыре года?

НЕЙБЕРГЕР: Что касается кибербезопасности, мы должны доверять основным системам нашего общества. И чтобы иметь это доверие, Эми, нам нужно иметь видимость, о которой мы говорили, и эта видимость должна соответствовать последствиям, если они потерпят неудачу. Итак, сегодня, и одно из усилий, о которых я не говорил, это усилие, которое мы будем запускать, связанное с безопасностью систем контроля. И мы выбрали системы управления, потому что это системы, которые управляют водными, энергетическими, химическими системами по всей территории США.S. И мы стремимся к тому, чтобы эти сети были видны, чтобы обнаруживать аномальное поведение в киберпространстве и блокировать аномальное поведение в Интернете. Сегодня мы не можем доверять системам, потому что мы не видим эти системы. И нам нужна прозрачность этих систем из-за серьезных последствий, если они откажутся или выйдут из строя. Так что это порог успеха, к которому мы стремимся с точки зрения киберпространства. Нам нужно приложить много усилий, чтобы этого добиться. И модель, которую мы будем использовать, является последовательно прагматичной, определяя конкретные области, а затем реализуя ее в партнерстве с частным сектором с точки зрения политики, с точки зрения всего правительства, с точки зрения всего общества, а затем четко с нашими союзниками и партнеров, потому что мы сталкиваемся со многими из тех же проблем.С точки зрения развивающихся технологий, это бесплатный и открытый Интернет. И, как мы уже говорили, есть ли у нас лидерство и постоянные инновации в ключевых технологических областях для поддержания нашего экономического роста, нашего геостратегического лидерства и, что наиболее важно, наших ценностей, потому что технологии будут способом, которым мы сможем гарантировать эти ценности — правило закон, неприкосновенность частной жизни, гражданские свободы — защищены и задействованы в предстоящей среде. Итак, это два наших порога успеха. Это непросто, и только единство усилий правительства, правительства в частном секторе и наших союзников обеспечит этот успех.

ZEGART: Что ж, сейчас я думаю, что пришло время пригласить всех наших участников присоединиться к нашей беседе и задать свои вопросы. Хочу напомнить всем, что встреча записывается и оператор напомнит вам, как присоединиться к очереди вопросов. Мне нужно высказать еще один момент, программный момент, который заключается в том, что после этой встречи будет обсуждение в салоне, и мы надеемся, что многие из участников будут там. Так что позвольте мне обратиться к нашему оператору и задать первый вопрос.

ПЕРСОНАЛ: [Дает инструкции по постановке в очередь] Мы ответим на первый вопрос Чарльза Болдена. Мистер Болден, примите приглашение «Включить звук сейчас».

NEUBERGER: Это случается с каждым из нас, Чарльз, по крайней мере, три раза в день.

Q: Это была ошибка. У меня не было вопросов.

ПЕРСОНАЛ: Хорошо. Мы возьмем следующий вопрос от Джо Ная.

Q: Энн, я так рад, что вы находитесь в том положении, в котором находитесь. Я уже чувствую себя в большей безопасности. Но позвольте мне немного подтолкнуть вас к международной части вашей стратегии, о которой мы мало что слышали.Русские уже более двух десятилетий предлагают договор о киберпространстве, и мы правильно ответили, что договор, договор о контроле над вооружениями, не имеет смысла, потому что вы не можете сказать, что такое оружие, и, следовательно, не можете его проверить . С другой стороны, есть одна аналогия из холодной войны, которая могла бы быть полезной, и это Соглашение о морских инцидентах. В 1972 году, на пике идеологической напряженности, мы и русские, или тогдашние Советы, пришли к соглашению об опасностях, возникающих в результате пристального наблюдения и гудения кораблей и самолетов друг друга, которые имели связанную с этим систему связи.Это сработало. Около полутора лет назад я написал статью, в которой предлагал, чтобы мы могли провести переговоры на высоком уровне с русскими о создании инцидентов на море, не потому, что это сделает их хорошими парнями или заставит их прекратить — они нет — но это могло бы прояснить, что определенные пределы поведения выходят за рамки нормы и что мы будем реагировать, когда они выйдут за эти пределы. И мы, и они оба могли общаться друг с другом, какие они есть. Возможен ли такой вариант в рамках вашей международной стратегии?

NEUBERGER: Большое спасибо за вопрос.Один из самых увлекательных аспектов кибернетики — это изучение истории и предшествующих областей, чтобы увидеть, что применимо и чему мы можем научиться, а также что уникального и особенного в киберпространстве. И вы подчеркнули оба из них в своем вопросе. Одна из общих черт — это четкое определение того, что неприемлемо, чтобы наши конкуренты, наши противники это понимали. И это, безусловно, то, что нам нужно сделать. Нам нужно подумать о других аспектах предыдущих моделей. Один — атрибуция. В киберпространстве очень сложно, как вы знаете, мы неоднократно видели, как разные страны используют инфраструктуру друг друга, чтобы скрыть, кто совершал действия и использовал разные методы.Атрибуция сложнее, чем принуждение. Но это ключевые области, в которых нам нужно добиться прогресса, потому что в целом цель действительно правильная, то есть нам нужно изменить игру. Нам необходимо изменить расчеты наших противников в отношении того, как они используют кибернетику для достижения своих целей, и прояснить то, что мы считаем неприемлемым, а затем попытаться добиться этого.

ZEGART: Значит, я попрошу оператора задать следующий вопрос.

ПЕРСОНАЛ: Мы ответим на следующий вопрос Дэвида Сэнгера.

Q: Вы знаете, мы не можем контролировать, когда они нам звонят. Но, знаете ли, я всегда — моя обычная роль в жизни — позволить Джо идти первым, как я обычно обнаруживаю, кроме случаев, когда мы ловим рыбу, когда я обнаруживаю, что он вымывает всю рыбу. Так что спасибо за презентацию. Это было действительно увлекательно. Мне было интересно, не могли бы вы немного глубже изучить один из уроков, извлеченных как из взлома Microsoft, так и из SolarWinds, который в обоих случаях обнаружило правительство США, по крайней мере, как кажется, активность.И, возможно, есть вещи, о которых мы не знаем, возможно, видели намеки на это. Но в случае с SolarWinds, похоже, что первое уведомление, которое мы получили об этом, было FireEye, а затем дело Microsoft, Microsoft и фирму по кибербезопасности, которую она обратилась к нему. Таким образом, одним из ответов на этот вопрос может быть то, что вы обсуждали, а именно то, что они были запущены изнутри Соединенных Штатов, где, конечно, АНБ и другие организации по разным причинам не имеют видимости. Вы сказали, что не хотите менять закон об этом.Другой вопрос: был ли какой-нибудь шанс увидеть, как эти методы используют своего рода методы защиты с переадресацией, которые должны были дать нам некоторую видимость в зарубежных сетях, когда они собирались вместе? Так что мне просто интересно, смотрели ли вы на это, что мы узнали на этом пути о том, чего может не хватать в наших системах обнаружения?